近日,我们的系统发现一些可疑的pdf文档访问链接,分析发现这是一起攻击者以近期热炒的比特币(bitcoin)挖掘为目标的木马攻击事件。用户在浏览被感染的网页后,如存在较老版本的pdf reader,则会利用Acrobat Reader中存在的漏洞,下载、执行恶意代码,最终将受害者机器变为比特币挖掘机,攻击者坐收渔人之利。

样本相关信息

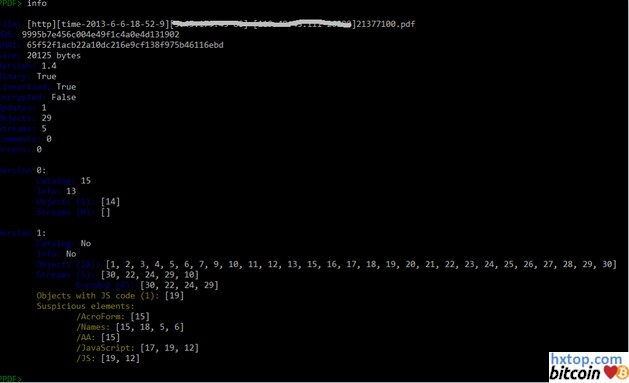

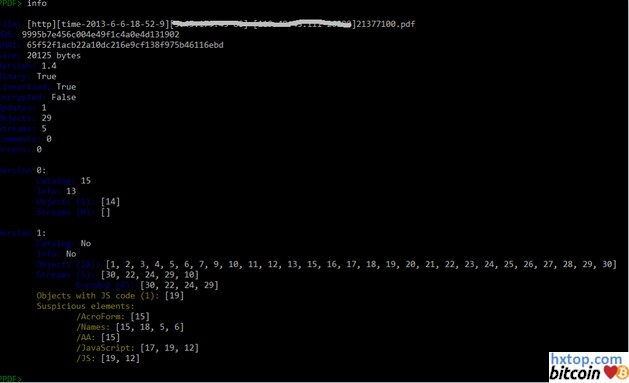

md5: 9995b7e456c004e49f1c4a0e4d131902 查看pdf元信息可知,该样本创建时间是20120917233320+04′00′,编辑时间是20121029234204+03′00′,由Adobe Acrobat 10.0工具创建。这类exploit kit攻击一般通过php读取模板文件生成,从后文所下载的exe看,其开始攻击的时间是在5月底。

pdf中包含一个经过简单加密的javascript流,id为19,其流程大致为:通过判断pdf浏览工具的版本,再调用针对该版本漏洞的利用程序。

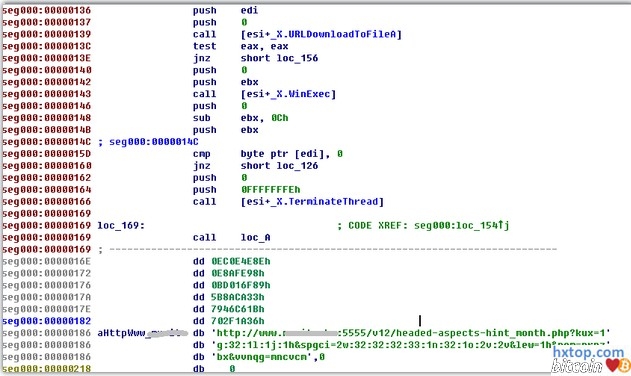

漏洞及shellcode

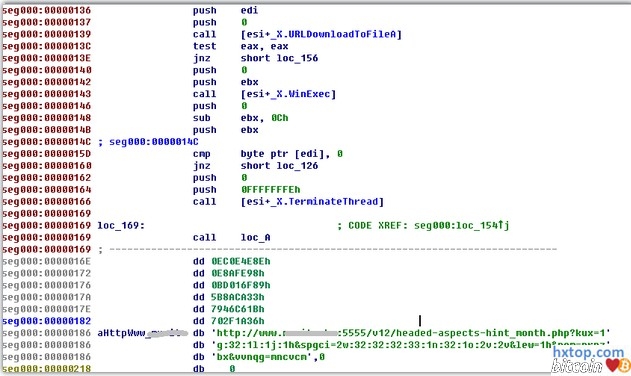

分析脚本知其利用的漏洞有四个,成功执行后从远程服务器下载、执行恶意程序。

CVE-2007-5659, Adobe Collab.collectEmailInfo() Buffer Overflow

CVE-2008-2992, Adobe util.printf() Buffer Overflow

CVE-2009-0927, Adobe Collab.getIcon() Buffer Overflow

CVE-2009-4324, Adobe Doc.media.newPlayer Use After Free Vulnerability

后续恶意行为

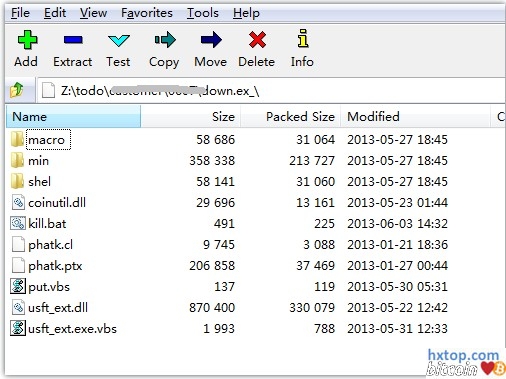

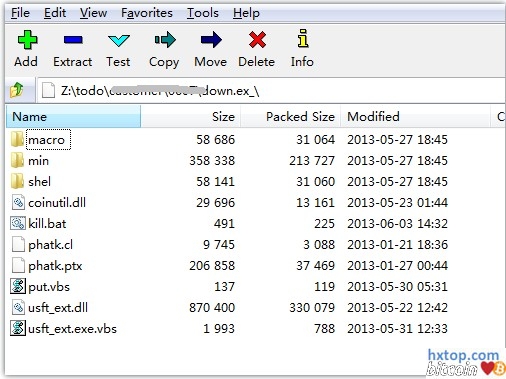

下载的exe md5:4c9478d665cb4647886afcafbea9af8a 这个木马把宿主机器变为挖掘bitcoin的工具,恶意程序进一步解压、生成其它程序后,通过脚本会在被感染的机器中进行挖矿(bitcoin)。

生成的文件有:

63036f523f860df6c56a24752e7a546b coinutil.dll

51d69c2b61a90e9361196422cef5187e kill.bat

b324f971c2357f5d0ebcf585473e8596 macromedia.exe

f8fde828915ffafacf724cbc8181a9d7 miner.dll

5e1d3ba4f385424238b687c99629094f phatk.cl

9fc8d7a12c2e15d6ac13f0db632282f9 phatk.ptx

f95cfb2f8be0e52c081063f571c29182 put.vbs

b324f971c2357f5d0ebcf585473e8596 shell.exe

05ce49ac11cf7c19221778847ba5867c usft_ext.dll

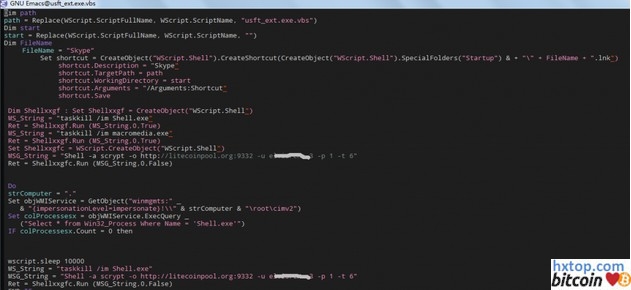

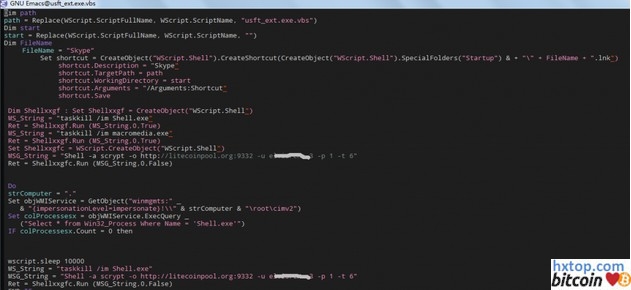

9253ca4df6033be4805635a12a8f5c98 usft_ext.exe.vbs 木马分别通过macro、shel、min目录下存在的compile.bat脚本,把其挖掘用的工具组合生成,其中phatk.cl和phatk.ptx是挖矿脚本,通过shell.exe向远程服务器(litecoinpool.org)发送挖矿信息。木马通过usft_ext.exe.vbs脚本在受影响机器的启动目录创建一个描述名称为Skype、指向自身的lnk文件,以此来达到开机自启动的目的。

建议

比特币挖掘目前盛行,网络犯罪者也闻腥而动。用户在打好系统补丁、升级软件版本的同时,需谨慎浏览可能有害的网站,从而避免遭受不必要的损失。星云用户无需升级就可以检测到该攻击。

|

网友评论

网友评论

@好耶网络

Processed In:-2.4297-Seconds, CMS-68Queries-Amazon Web Services

@好耶网络

Processed In:-2.4297-Seconds, CMS-68Queries-Amazon Web Services

您的位置:

您的位置: 【】

【】

[上两篇]

[上两篇]