利用公共WiFi挖矿的脚本(注:仅作研究使用)

|

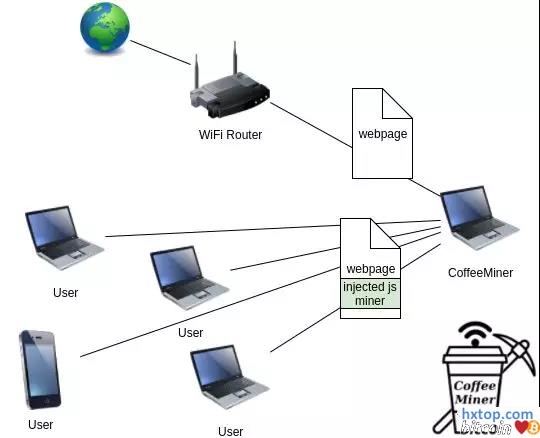

拜比特币之类加密货币高到离谱的价值所赐,加密货币挖矿代码已经成了将计算周期转换为潜在金钱的常见手法,无论这些计算周期是经过授权的还是偷来的。 杀毒软件和广告过滤软件制造商已经对此作出响应,试图阻止挖矿代码劫持CPU时间,尤其是在浏览器中。 西班牙一位名为阿尔诺的开发人员发布了一个概念验证(PoC)演示,可以将挖矿代码注入到接入公共WiFi网络的浏览器会话中。喜欢挑战计算机法律法规的人,还有喜欢研究计算机安全的人,可能会对该PoC感兴趣。 咖啡馆挖矿机(CoffeeMiner)是这个项目的名称,该项目可被用于发起中间人攻击,也就是网络窃贼们在星巴克之类提供WiFi的地方常用的攻击。

CoffeeMiner脚本可以在局域网上进行地址解析协议(ARP)欺骗,窃听网络中其他设备的未加密流量。 该脚本利用名为mitmproxy的软件执行中间人攻击,将下列HTML代码行注入到网络中其他人请求的非HTTPS(即未加密)网页中。

一旦被加载,这些网页就会执行JavaScript代码,抽取CPU时间,利用CoinHive的挖矿软件来挖掘名为Monero的加密货币。 正如阿尔诺阐述的,在VirtualBox虚拟机环境中演示的这一攻击,还可以被自动化。公布出来的版本对HTTPS网页请求不起作用,但加上SSLStrip就能补上这一不足。 该代码基本上是Python脚本,可在GitHub(https://github.com/arnaucode/coffeeMiner)上下载。

|

本文网址:

已有条评论信息,点击查看 网友评论

网友评论

网友评论

网友评论=>数字资产广告位专区[投资需谨慎]<=

推荐关联阅读

热门排行

@好耶网络

Processed In:-1.1523-Seconds, CMS-24Queries-Amazon Web Services

@好耶网络

Processed In:-1.1523-Seconds, CMS-24Queries-Amazon Web Services

您的位置:

您的位置: 【】

【】

[上两篇]

[上两篇]